Анализ рисков информационной безопасности

Про управление рисками информационной безопасности написано очень много. Казалось бы, тема совсем не новая, информации достаточно, сложностей и ошибок возникать уже не должно, тема расписана до мелочей и расшифрованы все «тонкости».

Тем не менее, на практике мы часто сталкиваемся с различными проблемами в процессе построения систем управления рисками. Часто это связано с разным уровнем зрелости компаний в сфере информационной безопасности (далее ИБ), с неправильным выбором методик построения систем. Или с ошибочным выбором источников информации для анализа, базирующихся на неправильных прогнозах и умозаключениях, а не на фактах из реальной жизни.

Модное словосочетание

Считается, что большинство компаний имеет опыт анализа рисков. Но наша практика показывает, что в России, особенно в области информационных рисков этот показатель значительно меньше. Часто анализом риска называют любые полученные в ходе работы данные, используя это словосочетание в качестве «модного».

При этом используются «правильные» термины, которым даются собственные определения. Чаще всего это связано с отсутствием подготовленных кадров в компании и нежеланием самой службы безопасности попадать в зону ответственности подразделения «рисковиков».

Почему же специалисты по информационной безопасности, призванные стать менеджерами по информационным рискам, совсем не спешат ими становиться?

Возникает много и других вопросов. Что необходимо, чтобы процесс анализа рисков работал в компании на постоянной основе? Как определить, что внедряемые контрмеры адекватны существующим рискам? Насколько детализированной должна быть оценка рисков? Как выявить актуальные риски и не включить лишние, нехарактерные? Как убедиться, что исходная информация для анализа достоверна? Как оптимизировать трудозатраты внутри организации?

Процесс анализа рисков

Решение этих вопросов позволяет не просто провести разовую оценку рисков в компании. Оно обеспечивает запуск эффективного, органично вписанного в корпоративную культуру и выстроенного на основе реальных оценок процесса анализа рисков.

Так что же необходимо для построения такой системы?

В этой статье мне хотелось бы обратить внимание на различные подходы к процессу анализа рисков информационной безопасности и остановиться на интересных на мой взгляд решениях, помогающих автоматизировать рутинные операции, с которыми сталкивается любой, кто решил запустить этот сложный процесс в своей организации. Вся статья построена на основании вопросов, с которыми сталкивались в своей деятельности я сам или мои коллеги.

Так как наша компания занимается вопросами информационной безопасности, то и наши заказчики в основном – это представители ИБ и информационных технологий (далее ИТ). Именно от представителей этой сферы мы получаем заказы на консалтинг в сфере анализа информационных рисков. Это обстоятельство во многом предопределяет наш подход к построению процесса. С этим же связаны те вопросы, с которыми мы встречаемся в ходе общения с клиентами.

Бывает, что клиенты говорят: «Первичный анализ рисков был проведен для нас консалтинговой компанией. Разработанные документы подразумевают постоянные мероприятия по проведению такого процесса не реже одного раза в три месяца. По составленным для нашей компании методическим рекомендациям, мы пытались проводить анализ рисков собственными силами и сразу столкнулись с огромными трудозатратами наших сотрудников.

Наша компания очень динамично меняется. В результате, мы были вынуждены пересмотреть ряд своих документов по ИБ, чтобы не проводить анализ рисков слишком часто».

Рутинный процесс

Процесс реализации анализа рисков ИБ в сущности складывается из трех основных блоков:

1. Блок методики расчета рисков ИБ;

2. Блок по разработке и внедрению процедуры анализа рисков ИБ в подразделениях компании;

3. Блок подготовки отчетности по процессу анализа рисков ИБ.

Каждый из данных блоков содержит свои вопросы и сложности при реализации.

Проведение анализа рисков представляет собой сложный и рутинный процесс. Многие консалтинговые компании используют в своей постоянной практике специально разработанные табличные файлы, часто также применяется специализированное программное обеспечение, призванное помочь автоматизировать сложные процессы управления рисками..В настоящее время в мире существует несколько десятков автоматизированных средств, позволяющих сделать труд специалиста по анализу рисков менее сложным и трудозатратным, по разным из обозначенных выше блоков или комбинации блоков.

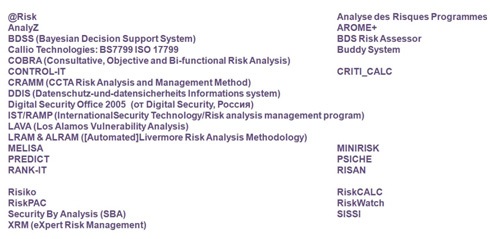

Рисунок 1. Инструменты и методики анализа рисков

На рисунке 1 приведено несколько известных практик в этой области, которые также получают распространение и в России.

Зачастую данные средства содержат уже предопределенную методику оценки рисков, что вызывает множество сложностей при внедрении решений в отдельно взятой организации в российской действительности.

Практика внедрения процесса анализа рисков показала, что зачастую методика расчета рисков ИБ и организация процедуры анализа рисков ИБ редко может быть хорошо автоматизирована в одном решении.

Запуск процесса управления рисками в компании – задача сложная и нетривиальная, а если в процессе участвует несколько подразделений, то процесс проведения анализа рисков желательно автоматизировать. Данные средства автоматизации относятся ко второму блоку процесса анализа рисков ИБ.

Автоматизация процедуры

В качестве примеров средств автоматизации процедуры управления рисков ИБ в подразделениях приведу только два решения, применяемых в нашей практике.

Так, в качестве инструмента управления рисками мы предлагаем корпоративное решение на базе RCM ARIS (Risk & Compliance Manager), Business Architect, Business Publisher компании IDS Scheer.

Управление рисками на базе предлагаемого решения позволит:

· Четко определить бизнес-процессы и выявить на этапе описания специфические риски ИБ, свойственные рассматриваемому процессу. Процессы описываются в автоматизированном средстве – одном из указанных выше. Из него могут быть получены как описание процесса, так и процесс в виде блок-схемы;

· Оценить критичность риска ИБ для бизнеса. В случае высокой опасности спланировать меры по снижению риска, мониторингу сроков выполнения и эффективности внедрения выбранной меры;

· Автоматизировать постановку задач и контроль за их выполнением между всеми участниками процесса на уровне «WorkFlow» Т.е. используется единое программное средство для различных подразделений компании, представляющее собой среду со множеством возможностей по интеграции с другими системами компании, отслеживание текущего состояния процесса на разных его стадиях, а также среду для моделирования процессов;

· Предоставлять высшему руководству наглядную отчетность, статистику, «тренды» по каждому критичному риску и контролировать на каком этапе управления этим риском сейчас находится компания;

· Использовать единую платформу для управления всеми рисками: операционными, ИТ, ИБ, рисками прерывания бизнес-процессов;

· Использовать единое хранилище по всем мероприятиям, действиям и планам по снижению рисков ИБ. Т.е. в данном случае используется не набор документов, а база данных, в которой хранится вся информация по процессу;

· Легко проходить аудиты в соответствующей части, т.е. в части, касающейся анализа информационных рисков.

На основе около десятка решений софтверного гиганта Symantec, существующих в компании, таких как Workflow, Data Loss Prevention, Endpoint Protection, Service Desk Solution, Backup Exec System Recovery, Client Management Suite, Server Management Suite и ряда других может быть построена система взаимодействия подразделений компании, в бизнес-функции которых входит ответственность за управление информационными рисками.

Налаженное взаимодействие позволяет реализовать следующие выгоды:

· Быстрый анализ рисков для бизнеса;

· Легкий учет деятельности и измерение повторяемых работ. (например сброс пароля учетной записи, установка программного обеспечения, восстановление работы программного обеспечения, автоматизированная подготовка рабочего места пользователя, статистика работы сотрудников);

· Эффективное взаимодействие подразделений, сконцентрированных на единой задаче;

· Успешный контроль над автоматизированными средствами исполнения регламентированных процессов (применение заранее определенных контрмер в соответствии с процедурой реагирования на основании полученных первичных данных, контроль исполнения задач в соответствии с регламентом, возможность автоматического делегирования задач и др.);

· Минимальное время восстановления работоспособности информационной системы.

Адекватная методика

Иногда в беседах с заказчиками приходится сталкиваться с различными проблемами при проведении анализа рисков. Особенный интерес вызывают вопросы «правильно» выбранной методики.

Прийти к пониманию того, насколько удобна и адекватна текущей ситуации выбранная методика можно только в процессе проведения работ по ней. Особенно если эти работы проводятся самостоятельно. Лучшие практики, стандарты и помощь консультантов призваны лишь уточнить и поправить выбранную методику, реализовать ее в соответствии с потребностями организации. Методика не должна быть окончательной - ее всегда можно адаптировать к текущему процессу работы.

В ходе организации процесса управления рисками проводится определение границы области действия процесса. А также основные критерии оценки, организационная структура управления рисками информационной безопасности.

Необходимо определиться с активами, существующими в компании, и попытаться определить их ценность. Если с активами обычно не возникает особенных проблем, то определение ценности вызывает сложности.

Здесь мы также сталкиваемся с необходимостью выявить методику определения ценности актива для компании.

Ее разработка часто занимает достаточно много времени и требует большого вовлечения персонала компании.

Так, например, иногда для получения финансовых оценок, мы можем использовать в своей практике следующие параметры:

• Предполагаемые финансовые потери, связанные с реализацией сценария угрозы (выраженные в рублях или человеко-днях);

• Предполагаемое время простоя бизнес-процесса, в работе которого участвует актив (выраженные в рублях или часах);

• Предполагаемые финансовые затраты на восстановление актива после реализации сценария угрозы (выраженные в рублях или человеко-днях, затраченных на восстановление)

• Предполагаемое влияние реализованного сценария угрозы на планируемую прибыль и др.

Реальные деньги

Существует мнение, которое высказывают отдельные специалисты: «Бизнесу нужны понятные оценки возможных потерь. Предложенные методики должны быть легко приводимы к реальным деньгам. Только тогда они принесут пользу бизнесу. Не надо рисовать сложные формулы, основанные на оценках экспертов, в которых более двух параметров являются умозаключениями этих же экспертов, а сами эксперты - это профессиональные освоители ИБ бюджетов. Старайтесь показать количественную оценку риска везде, где это хоть как-то возможно, но не там, где это абсурдно и не доказуемо. Мы стараемся проводить работы по оценке рисков своими силами или с большим вовлечением своих сотрудников. Не простых сотрудников или специалистов, а именно руководителей, в компетенции которых находится оценка конкретного риска. Мы не хотим, чтобы наш анализ рисков целиком делался для нас консультантами. Мы уже поняли, что каждая методика в каждой компании не такая, как у других. Для нас она должна стать уникальным тайным знанием безопасника, полученным непосредственно от бизнеса».

Не берусь отвечать за весь консалтинг в сфере информационной безопасности, но такие оценки тоже иногда приходится слышать. Задача консультанта в данном случае - перевести ситуацию в конструктивное русло и правильно показать ее.

Никто, кроме самого заказчика не сможет полностью выполнить работу по анализу риска за него. Можно предложить свои методики и варианты, опыт в сфере информационной безопасности и помощь в сложном процессе сведения многочисленной документации. Но только в тесном взаимодействии с заказчиком может родиться настоящий продуктивный процесс, удовлетворяющий всем нуждам организации, дающий реальное представление о рисках, позволяющий обеспечить управляемость данным процессом.

Факты, а не домыслы

Зачастую возникает следующая проблема: «Например, как оценить вероятность финансовых потерь при утечке одного документа конфиденциального характера, если конфиденциальной является вся информация определенного подразделения?

Утечка разных документов конфиденциального характера всегда имеет разную ценность для компании. Формально оба документа конфиденциальны, т.е. гриф имеют одинаковый, а ущерб компания от их утечки понесет существенно разный.

Такие случаи рекомендуют оценивать по максимальной шкале ущерба, при этом отчетливо понимая, насколько такой подход несовершенен. В результате, рисуется страшная картина, которая вообще не является адекватной».

Устранить это несоответствие можно. Для этого необходимо провести классификацию на основе построенной ценностной шкалы информации для бизнеса, тесно сотрудничая при этом с бизнес-подразделениями в процессе классификации информации.

Специалисты по ИБ должны понимать, что любой анализ рисков носит вероятностный характер, а по этой причине в ряде случаев стоит руководствоваться здравым смыслом и взаимодействовать с бизнесом более тесно. Чем более качественно будет выбрана методика оценки, тем меньше вероятность получения нереальных результатов.

Следует помнить, что построенная шкала ущерба подразумевает не реальный ущерб, а максимальный потенциально возможный в том случае, если компания будет пренебрегать предлагаемыми контрмерами.

Хочу, и все!

«Реализуйте мне процесс анализа информационных рисков так, чтобы у меня в организации заработали процессы системы управления информационной безопасностью. Это позволит мне доказать руководству необходимость закупки реально необходимых мне технических средств». – Такими бывают задачи, поставленные перед специалистами ИБ.

Такие подходы тоже есть, но «нарисованные» системы не являются реально отражающими текущую ситуацию, что как раз сводит на нет все старания провести оценку рисков.

Организация процесса анализа рисков является высокоуровневым процессом системы управления информационной безопасностью. Его построение требует на начальных этапах становления самой системы ИБ, в которую затем уже стройно вписывается постоянный процесс управления рисками. Такой подход обеспечит максимальное выполнение как лучших практик, так и внутренних ожиданий самой организации к процессу управления информационными рисками. При потребности в выяснении текущей ситуации с информационной безопасностью организации, необходимо провести комплексное обследование (аудит) системы информационной безопасности компании. По его результатам можно провести планирование работ по информационной безопасности, в том числе и сделать выводы о необходимых технических решениях и организационных мероприятиях.

Нарисуем, будем жить

«У нас очень высокий уровень информационной безопасности в организации. Нарисуйте мне систему, которая просто опишет текущую картину, не меняйте в ней ничего, так как нас все устраивает» - обоснованность подобной задачи очевидна.

Действительно, при высоком уровне развития информационной безопасности текущее состояние дел с информационными рисками в компании может просто нуждаться в документировании, формализации, регламентации.

Но и тут в ходе построения процесса возможны различные «открытия», которые могут значительно повлиять на дальнейшее развитие системы ИБ организации. Удержать в голове всю необходимую информацию для принятия решений менеджерам по безопасности чаще всего просто не под силу.

Построение системы управления информационными рисками призвано помочь решить как проблемы формализации знаний, так и заполнить имеющиеся пробелы.

Сделайте правильно

«Сделайте так, как правильно. Мы полностью полагаемся на вашу компетентность, а потому рассчитываем, что принятые вами решения будут правильными», – подобная постановка вопроса говорит о доверии клиента, а это самое дорогое, на что может рассчитывать любая компания.

Но процесс управления рисками организации нежелательно полностью отдавать на аутсорсинг. Как правильно – не знает ни один стандарт, не один консалтинг. Стандарты и наработки дают только ключи от всех дверей в городе, открывать же эти двери предстоит самой компании-заказчику. Чем больше менеджмент компании вовлечен в процесс управления информационными рисками, тем эффективней будет построенная система.

Заказчик может говорить, что использовал определенную методику, в результате применения которой у него получилась данная картина. Она отражена у него в наборе документов. Он столкнулся с тем, что эти документы интересны только ему и руководству безопасности. Он ходит по компании и просит бизнес ознакомиться и согласовать, а бизнес и не думает погружаться в тему. Максимальный достигнутый результат - дойдя до пятой страницы и найдя что-то для себя знакомое, представитель бизнеса говорит, что «это ваше дело и вы им и должны заниматься, ведь вы же профессионалы».

Затратная статья

Проблемы безопасности необходимо решать. Но не всегда им уделяется должное внимание. Это связано с тем, что обеспечение безопасности - затратная статья в бюджете организации. Мы живем в реальном мире и необходимо постоянно доказывать, в том числе и руководству организации, что безопасность важная - функция самого бизнеса.

Построение процесса управления информационными рисками является одним из важнейших элементов системы ИБ, в который интегрированы все основные процессы организации.

Если в настоящее время в организации взаимодействие менеджеров по безопасности с бизнес-подразделениями не организовано на должном уровне, то вовлечение всех важнейших подразделений организации в процесс анализа рисков послужит важным этапом построения комплексной системы информационной безопасности компании.

Понятные бизнесу результаты дадут возможность более тесно взаимодействовать и по другим вопросам, связанным с информационной безопасностью, что в конечном итоге подготовит организацию в дальнейшем к переходу на более высокий уровень зрелости процессов обеспечения ИБ.

Мнение о конечной эффективности мероприятий по информационной безопасности может быть неоднозначным: «после долгих согласований документы по результатам анализа рисков выносятся на суд высшего руководства компании. Результаты представляют собой мощный многостраничный труд, читать который достаточно сложно и потому он не читается, но подписывается и утверждается. Все довольны - бизнес удовлетворил занудных безопасников, а безопасники получили сами себе для себя разработанный документ. Какие результаты могут быть при этом достигнуты?»

Не стоит предоставлять руководству сложные документы. Они должны быть просты в понимании и кратки в изложении. Сложные документы должны читать и согласовывать сотрудники среднего звена. Результаты анализа рисков должны быть представлены на утверждение высшему руководству в лаконичном и информативном виде. Это очень важный документ, проработке которого необходимо уделить особое внимание. Но все расширенные данные по его должны быть всегда в доступности.

Некоторые считают, что современная тенденция в области ИБ – это попытка говорить с бизнесом на его языке. Безопасность стала бизнесом внутри бизнеса. Взяв у него термины, она научилась строить свои модели, подавая их под тем соусом, что бизнесменам прививали в западных школах.

Термины одинаковы, а области несколько разные. Бизнес под рисками понимает несколько другое, чем безопасность. В результате мы ввели его в заблуждение, которое чревато большими финансовыми издержками, а для нас самих репутационными рисками.

Репутация дороже денег

Берегите свою репутацию – не давайте себе войти в искушение необоснованно завышать риски. При грамотном подходе к управлению информационными рисками все полученные результаты являются не вымышленными цифрами, а реальной картиной мира, в котором работает компания.

Стоит задуматься над каждой цифрой, над каждой оценкой, подвергнуть все данные сомнению, перепроверить методики. Только такой подход позволит получить результаты, за которые потом не будет стыдно.

Несмотря на проработанность темы, вопросов в процессе совершенствования системы управления информационными рисками всегда возникает много. Цель построения процесса анализа рисков не только в том, чтобы идентифицировать их, оценить последствия их возможной реализации, обеспечить их обработку и в последующем планомерно проводить дальнейший эффективный мониторинг. Но и в обеспечении стандартизации подхода к рискам во всех аспектах деятельности компании, удобном и быстром получении целостной картины ситуации с информационными рисками в компании в любой период ее деятельности. А также в повышении конкурентной привлекательности компании за счет быстрой и адекватной реакции на все новые возникающие угрозы, в повышении доверия внутри самой компании между бизнесом и безопасностью.

Как всегда, к каждой цели есть множество дорог. Управление рисками информационной безопасности становится повседневной реальностью для все большего числа компаний в нашей стране, следующей в этом аспекте мировой практике. Все возникающие вопросы постепенно решаются. Всем вставшим на этот путь остается только пожелать удачи и терпения, ну а при возникновении проблем с выработкой подхода в этой сфере мне хочется в заключении порекомендовать обращаться к профессионалам.

Ивушкин Андрей, Заместитель руководителя направления систем менеджмента, компания LETA

В статье использованы фото с сайта freepik.com или shutterstock.com